¿Cuáles son los riesgos de los ataques DoS y DDoS?

Ataques DoS - estos son ataques que conducen a la parálisis del trabajoservidor o computadora personal debido a una gran cantidad de solicitudes, con una alta tasa de entrada al recurso atacado. Si tal ataque se lleva a cabo simultáneamente desde una gran cantidad de computadoras, entonces en este caso se habla de Ataque DDoS.

DoS - Denegación de servicio - un ataque a la "denegación de servicio". Puedes lograr este ataque de dos maneras. Con el primer método para un ataque DoS, se aprovecha la vulnerabilidad del software instalado en la computadora atacante. Con tal vulnerabilidad en la computadora, puede causar un cierto error crítico, que conducirá a un mal funcionamiento del sistema.

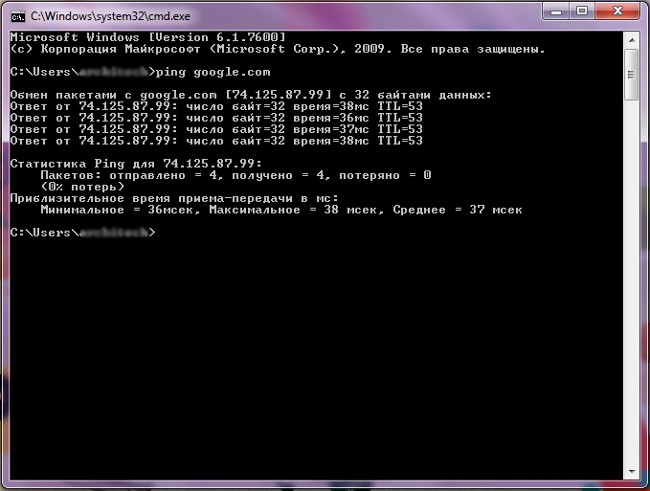

En el segundo método El ataque se lleva a cabo enviando simultáneamente una gran cantidad de paquetes de información a la computadora atacada. De acuerdo con los principios de la transferencia de datos entre computadoras en la red, cada paquete de información enviado por una computadora a otra se procesa durante cierto tiempo.

Si al mismo tiempo la computadora recibe másuna solicitud, luego el paquete se convierte en una "cola" y toma una cierta cantidad de recursos físicos del sistema. Por lo tanto, si se envía simultáneamente una gran cantidad de solicitudes a la computadora, una carga excesiva hará que la computadora se "cuelgue" o se desconecte de Internet. Esto es exactamente lo que necesitan los organizadores del ataque DoS.

DDoS-attack es una especie de ataque DoS. Denegación de servicio distribuida - "denegación de servicio distribuida"se organiza con la ayuda de una gran cantidad de computadoras, de modo que el ataque puede verse afectado por el servidor, incluso con canales de Internet de gran ancho de banda.

A veces, el efecto de un ataque DDoS "funciona" accidentalmente. Esto sucede si, por ejemplo, un sitio en el servidor se ha vinculado a un recurso popular de Internet. Esto provoca un fuerte aumento en el tráfico del sitio (efecto splashdot), que actúa en el servidor similar al ataque DDoS.

Ataques DDoS, a diferencia de los simples ataques DoS, más a menudotodos se gastan en beneficio comercial, después de todo para la organización del ataque DDoS se necesitan cientos de miles de computadoras, y esos enormes costos de materiales y tiempo no pueden permitirse a todos. Para organizar ataques DDoS, los ciberdelincuentes usan una red especial de computadoras: botnet.

Botnet - una red de virus infectados con un tipo especial de computadora-"Zombies". Cada computadora puede ser atacada por un atacanteadministrar de forma remota, sin el conocimiento del propietario de la computadora. Con la ayuda de un virus o un programa ingeniosamente enmascarado como "contenido útil", se instala un código malicioso en la computadora de la víctima, que no es reconocido por el antivirus y funciona en el "modo invisible". En el momento adecuado, al comando del propietario de la botnet, este programa se activa y comienza a enviar solicitudes al servidor atacado.

Al realizar ataques DDoS, los atacantes a menudo usan "Clúster DDoS" - una arquitectura especial de tres niveles de la red informática. Tal estructura contiene uno o más consolas de control, desde donde se envía una señal directamente sobre el ataque DDoS.

La señal se transmite a computadoras principales - "enlace de transferencia" entre las consolas de control y las computadoras del agente. Agentes Son computadoras que atacan directamenteservidor por sus peticiones. Tanto las computadoras principales como las de agente son, como regla general, "zombis", es decir sus dueños no saben que son participantes en un ataque DDoS.

Las formas de protegerse contra los ataques DDoS son diferentes según el tipo de ataque en sí. Entre los ataques DDoS se distinguen los siguientes tipos:

Inundación UDP: un ataque al enviar una gran cantidad de paquetes UDP a la dirección de "víctima";

Inundación TCP: un ataque al enviar una gran cantidad de paquetes TCP a la dirección de "víctima";

Inundación TCP SYN: un ataque al enviar una gran cantidad de solicitudes para inicializar las conexiones TCP;

Inundación ICMP: un ataque debido a solicitudes de ping ICMP.

Los atacantes pueden combinar estos y otros tipos de ataques DDoS, lo que hace que estos ataques sean aún más peligrosos y difíciles de eliminar.

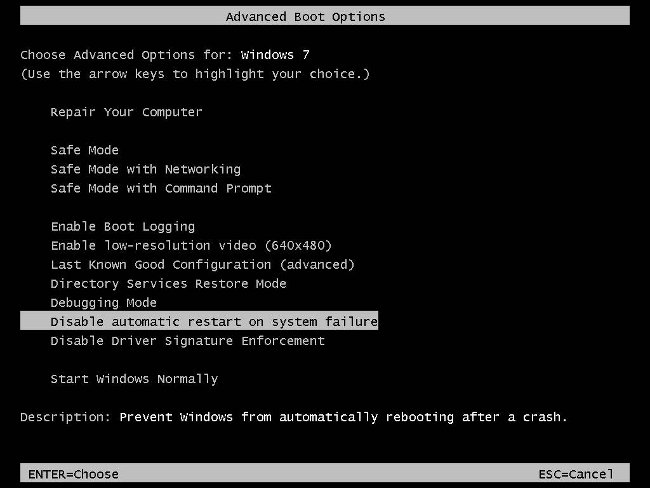

Desafortunadamente, no existen métodos universales de protección contra ataques DDoS. Pero el cumplimiento de algunas reglas comunes ayudará a reducir el riesgo de ataque DDoS, o tan efectivamente como sea posible para combatir sus consecuencias.

Entonces, para prevenir un ataque DDoS, necesitasvigilar constantemente la eliminación de vulnerabilidades en el software utilizado, aumentar los recursos y distribuirlos. Asegúrese de instalar al menos un paquete mínimo de programas de protección de DDoS. Esto puede ser tanto firewalls convencionales (firewalls) como programas especiales anti-DDoS. Para detectar ataques DDoS, se deben usar sistemas especiales de software y hardware.